Beberapa Cara Membangun SOC yang Efektif

1. Pilih tim dengan cermat

Efektivitas SOC bergantung pada anggota tim yang Anda pilih. Mereka bertanggung jawab untuk menjaga keamanan sistem dan menentukan sumber daya mana yang diperlukan untuk melakukannya. Saat memilih, Anda harus menyertakan anggota yang mencakup serangkaian keterampilan dan keahlian.

Hal yang paling mendasar, anggota tim harus dapat; memantau sistem dan mengelola peringatan, mengelola dan menyelesaikan insiden, menganalisis insiden dan mengusulkan Tindakan, memburu dan mendeteksi ancaman.

Guna menyelesaikan tugas-tugasnya, anggota tim juga harus memiliki berbagai keterampilan, baik terkait perangkat lunak maupun perangkat keras. Yang paling penting, di antaranya termasuk deteksi intrusi, rekayasa balik, penanganan dan identifikasi malware, dan manajemen krisis.

Jangan membuat kesalahan dengan hanya mengevaluasi keterampilan teknis saat membangun tim Anda. Anggota tim diminta untuk bekerja sama secara erat selama situasi stres tinggi. Untuk alasan ini, penting untuk memilih anggota yang dapat berkolaborasi dan berkomunikasi secara efektif.

2. Tingkatkan visibilitas

Visibilitas adalah kunci untuk berhasil melindungi sistem. Tim SOC Anda perlu mengetahui di mana data dan sistem berada untuk melindunginya. Mereka perlu mengetahui prioritas data dan sistem, serta siapa yang harus diizinkan mengakses.

Mampu memprioritaskan aset Anda dengan tepat memungkinkan SOC Anda mendistribusikan waktu dan sumber dayanya yang terbatas secara efektif. Memiliki visibilitas yang jelas memungkinkan Anda untuk dengan mudah menemukan penyerang dan membatasi tempat di mana penyerang dapat bersembunyi. Agar efektif secara maksimal, SOC harus dapat memantau jaringan Anda dan melakukan pemindaian kerentanan 24/7.

3. Pilih alat dengan bijak

Memiliki alat yang tidak efektif atau tidak memadai dapat sangat menghambat efektivitas SOC Anda. Untuk menghindari hal ini, pilih alat dengan hati-hati agar sesuai dengan kebutuhan dan infrastruktur sistem Anda. Semakin kompleks lingkungan Anda, semakin penting untuk memiliki alat terpusat.

Semakin banyak alat diskrit yang digunakan SOC Anda, semakin besar kemungkinan informasi akan diabaikan. Jika anggota keamanan perlu mengakses beberapa dasbor atau menarik log dari berbagai sumber, informasi lebih sulit untuk dipilah dan dikorelasikan.

Saat memilih alat, pastikan untuk mengevaluasi dan meneliti setiap alat sebelum pemilihan. Produk keamanan bisa sangat mahal dan sulit dikonfigurasi. Tidak masuk akal untuk menghabiskan waktu atau uang untuk produk atau layanan yang tidak terintegrasi dengan baik dengan sistem Anda.

Saat memutuskan alat mana yang akan disertakan, Anda perlu mempertimbangkan perlindungan titik akhir, firewall, keamanan aplikasi otomatis, dan solusi pemantauan. Banyak SOC menggunakan solusi System Information and Event Management (SIEM). Alat-alat ini dapat memberikan manajemen log dan meningkatkan visibilitas keamanan. SIEM juga dapat membantu untuk menghubungkan data antara peristiwa dan peringatan otomatis.

4. Kembangkan Rencana Respons Insiden (IRP) yang kuat

IRP adalah rencana yang menguraikan cara standar untuk mendeteksi dan menanggapi insiden keamanan. Itu harus menggabungkan pengetahuan sistem, seperti prioritas data, serta kebijakan dan proses keamanan yang ada. IRP yang dibuat dengan baik memungkinkan deteksi dan resolusi insiden yang lebih cepat.

Ada banyak template dan panduan yang tersedia untuk membantu Anda membuat rencana respons insiden. Menggunakan sumber daya ini dapat memastikan bahwa tidak ada aspek yang terlewatkan dalam rencana Anda. Itu juga dapat mempercepat proses pembuatan.

Setelah rencana Anda ditetapkan, tidak cukup hanya menunggu sampai sebuah insiden terjadi. SOC Anda harus memastikan untuk berlatih menggunakan rencana dengan latihan insiden. Melakukannya dapat meningkatkan kepercayaan respons mereka ketika insiden nyata muncul.

Hal ini, juga dapat mengungkap kekurangan, inkonsistensi, atau inefisiensi dalam rencana. Merupakan tanggung jawab tim SOC untuk memastikan bahwa IRP Anda selalu diperbarui saat sistem, staf, dan proses keamanan berubah.

5. Pertimbangkan Penambahan Penyedia Layanan Terkelola (MSP)

Banyak organisasi menggunakan penyedia layanan terkelola (managed service provider/MSPs) sebagai bagian dari strategi SOC mereka. Layanan terkelola dapat memberikan keahlian yang tidak dimiliki tim Anda. Layanan ini juga dapat memastikan bahwa sistem Anda terus dipantau dan semua peristiwa memiliki respons segera. Kecuali Anda memiliki banyak shift yang mencakup SOC Anda, cakupan konstan adalah sesuatu yang tidak mungkin dapat Anda capai sendiri.

Penggunaan paling umum dari layanan SOC terkelola adalah untuk pengujian penetrasi atau penelitian ancaman. Ini adalah tugas yang memakan waktu yang dapat membutuhkan keahlian yang signifikan dan alat yang mahal. Daripada mencurahkan waktu dan anggaran yang terbatas untuk menangani tugas-tugas ini, SOC Anda bisa mendapatkan keuntungan dari outsourcing atau berkolaborasi dengan tim pihak ketiga.

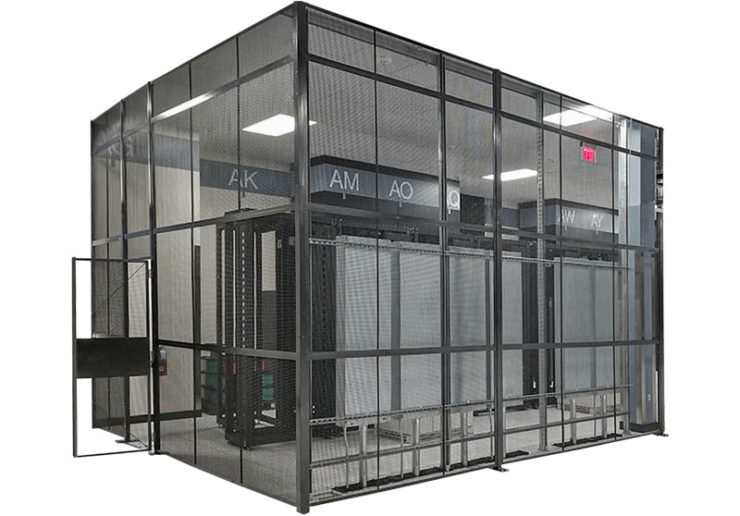

Mari berkenalan dengan Caged Rack

Mari berkenalan dengan Caged RackJumat, 17 Mar 2023, 16:46:12 WIB, Dibaca : 1966 Kali |

Manfaat VSAT pada pemerintahan

Manfaat VSAT pada pemerintahanJumat, 17 Mar 2023, 16:38:02 WIB, Dibaca : 2046 Kali |

Jenis-Jenis Konfigurasi Desain UPS

Jenis-Jenis Konfigurasi Desain UPSJumat, 17 Mar 2023, 16:35:48 WIB, Dibaca : 3658 Kali |